|

|

Transaction - Autorisations SAP nécessaires

Winshuttle Transaction protège complètement les fonctions de sécurité SAP®. Transaction ne peut pas remplacer les restrictions d'autorisation SAP qui vous sont appliquées. Ce document, destiné également au personnel de sécurité, porte sur les autorisations SAP nécessaires à l'utilisation de Query. Dans la majorité des cas, ces autorisations SAP sont déjà en place. Cependant, si vous avez évalué Query et ne pouvez pas l'utiliser ou que des messages d'erreurs s'affichent, ce document explique comment résoudre ces problèmes.

Les clients SAP qui utilisent SAP avec la pile 24 du Support Pack ou une pile suivante, doivent implémenter le module Winshuttle Function pour que les modes d'enregistrements non-batch fonctionnent.

Autorisation Transaction via l'interface SAP

Transaction ne peut pas exécuter une transaction si vous ne pouvez pas l'exécuter dans l'interface graphique SAP. Si vous n'avez pas accès à une transaction, vous devez obtenir l'autorisation d'accès pour pouvoir enregistrer ou exécuter la transaction dans Transaction.

En outre, pour pouvoir utiliser des formats de date dans les formulaires, vous devez disposer d'une autorisation sur la transaction SU3.

Autorisation d'appels de fonction distante (RFC)

Transaction exécute des appels RFC vers SAP. Vous devez disposer de cet accès supplémentaire. Dans la majorité des cas, vous avez déjà reçu ces autorisations. Les objets suivants associés aux valeurs indiquées doivent figurer dans votre profil utilisateur SAP pour pouvoir utiliser Transaction.

Pour l'objet d'autorisation S_RFC

• Champ RFC_TYPE Valeur FUGR (groupe de fonctions)

• Champ ACTVT Valeur 16 (execute) ou *

• Champ RFC_NAME

Les valeurs suivantes sont nécessaires pour exécuter des fichiers Shuttle : SYST, SRFC, SUSR, RFC1, RFCH, SBDC, ATSV, STTF, SDTX

Les valeurs supplémentaires suivantes sont nécessaire pour enregistrer des fichiers Shuttle : SBDR, SCAT, STTM, SDTX

Les valeurs suivantes sont nécessaire pour utilier des pièces jointes de document : BDS_BAPI

En, outre l'accès à l'objet S_BDS_DS est nécessaire avec tous les valeurs, à l'exception de lock et delete.

La valeut suivante est nécessaire pour pouvoir utiliser la fonction Liste of Valeurs SAP (F4) avec des formulaires : SWFMOD_Workflow

Pour déterminer si un utilisateur est autorisé à utiliser une transaction rFM donnée, Transaction détermine si l'utilisateur dispose de l'autorisation EXECUTE(16) sur le groupe de fonctions. Par conséquent, lorsqu'un module Function s'exécute, il accède aux structures définies dans le groupe et l'autorisation pour le groupe Function est donc nécessaire.

La transaction Authority_Check rFM détermine si l'utilisateur est autorisé à utiliser le module Function ou un module Function donné.

Autorisations sur les tables

Transaction peut obtenir des journaux, des commentaires étendus, des descriptions de champ et des messages au cours du débogage. Pour cela, l'utilisateur doit avoir accès à certains tables. L'accès au niveau table est contrôlé par l'objet d'autorisation S_TABU_DIS. Transaction doit avoir accès aux tables suivantes : T100, TFDIR, DD03L, DD04L, TSTCT, D020T et DD03M. Pour activer cet accès, définissez l'autorisation suivante :

Objet d'autorisation : S_TABU_DIS

Groupe d'autorisations de champ (DICBERCLS) = SS, &NC&

Champ Activité (ACTVT) = 03 (affichage uniquement)

Autorisations de scriptage d'interface graphique

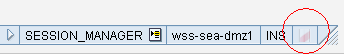

Outre les appels RFC, Transaction fournit également un accès au système SAP en utilisant mode de scriptage de l'interface graphique SAP. Pour vérifier si le mode est activé, examinez la barre d'état de l'interface graphique SAP.

Si elle contient une icône zébrée bleu, blanc, rouge, cela implique que le scriptage est activé.

Si l'icône est absente, demandez au personnel de sécurité d'utiliser la transaction RZ11 pour activer le scriptage. Pour l'activer sur le serveur SAP, l'administrateur doit affecter la valeur TRUE au paramètre de profil sapgui/user_scripting sur le serveur d'applications. Pour activer ce paramètre, exécutez la transaction RZ11. Voir la note OSS 480149 pour plus d'informations.

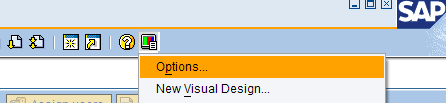

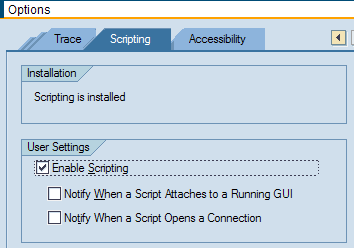

Activez également le scriptage sur le front-end SAPGUI comme suit :

- Ouvrez la boîte de dialogue Options dans l'écran principal de l'interface graphique.

- Sélectionnez l'onglet Scriptage et la case d'option Activer le scriptage.

Groupe de fonctions |

Module Remote Function |

Instance |

Mode |

Description |

SBDC |

ABAP4_CALL_TRANSACTION |

Exécution Exécution étape par étape |

Lot |

|

|

|

Enregistrer |

Scriptage Gui pour Ep Portal |

|

|

|

Exécution |

Scriptage Gui pour Ep Portal |

|

ATSV |

ABAP4_CALL_TRANSACTION |

Exécution |

Mot Lot |

|

SUSR |

AUTHORITY_CHECK |

Enregistrer |

|

|

|

|

Exécution |

|

|

SUBDR |

BDC_RECORD_TRANSACTION |

Enregistrer |

Lot |

|

|

|

Enregistrer |

Non-batch sans contrôles |

|

|

|

Enregistrer |

Non-batch sans contrôles |

|

STTM |

CAT_CONTROLS_GET_DATA |

Enregistrer |

Non-batch sans contrôles |

|

STTM |

CAT_CONTROLS_INIT |

Enregistrer |

Non-batch sans contrôles |

|

STTM |

CAT_DATAPROV_GET_DATA |

Enregistrer |

Non-batch sans contrôles |

|

STTM |

CAT_DATAPROV_INIT |

Enregistrer |

Non-batch sans contrôles |

|

SCAT |

CAT_SET_CATTAKTIV |

Enregistrer |

Non-batch sans contrôles |

|

STTF |

CAT_TCD_CAL |

Exécution |

Non-batch sans contrôles |

|

|

|

Exécution |

Non-batch sans contrôles |

|

RFC1 |

RFC_GET_FUNCTION_INTERFACE |

Enregistrer |

TOUS |

Vérifie la présence des FM avant de les appeler |

|

|

Exécution |

TOUS |

|

RFC1 |

RFC_GET_STRUCTURE_DEFINITION |

Exécution |

Non-batch |

|

SDTX |

RFC_READ_TABLE |

Enregistrer |

TOUS |

|

|

|

Exécution |

TOUS |

|

RHF4 |

RHF4_RFC_FIELD_VALUE_REQUEST |

Aucun |

Aucun |

Aide F4 Module complémentaire |

/winshtl/txafugr |

_WINSHTL_TXA_RFC_READ_ACCESS |

Enregistrer |

TOUS |

Leur existence est vérifiée, puis ils sont appelés. |

|

|

Exécution |

TOUS |

|

/winshtl/txafugr |

_WINSHTL_TXU_RFC_WRITE_AUDIT |

Enregistrer |

TOUS |

Leur existence est vérifiée, puis ils sont appelés. |

|

|

Exécution |

TOUS |

|

SYST |

|

Ouvrir une session |

|

|

SRFC |

RFC_PING |

|

|

|

RFCH |

RFC_GET_UNICODE_STRUCTURE |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Liste de tables |

Instance |

Mode |

Commentaires |

|

TSTCT |

Enregistrer |

Tout sauf le scriptage Gui |

Description du mode de transaction |

|

D020T |

Enregistrer |

Tout sauf le scriptage Gui |

|

|

DD03M |

Enregistrer |

TOUS |

|

|

TFDIR |

Exécution étape par étape mode |

TOUS |

Appelé pour les éditions antérieures à 45 |

|

T100 |

Exécution |

Tout sauf le scriptage Gui |

|

|

|

Exécution |

Bapi avec journal étendu |

|

Home

Home Back

Back Next

Next Contents

Contents Index

Index Product Help

Product Help Support

Support Print

Print Trademarks

Trademarks Feedback

Feedback Back to top

Back to top