S’applique à :

- Winshuttle Foundation

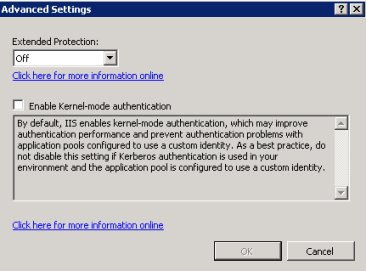

Vérifier que l'authentification en mode noyau est désactivée

Rubriques connexes

Pour vérifier que l'authentification en mode noyau est désactivée sur les deux serveurs :

- Ouvrez le gestionnaire IIS.

- Sélectionnez le site Web IIS à vérifier.

- Dans la vue des fonctions, sous IIS, double-cliquez sur l'icône Authentification.

- Sélectionnez Authentification Windows et vérifiez qu'elle est activée.

- Cliquez sur Paramètres avancés.

- Vérifiez que l'authentification EAP et l'authentification en mode noyau sont désactivées.

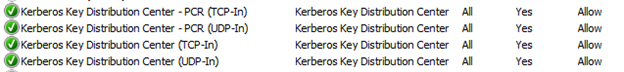

Vérification que les clients peuvent se connecter aux ports Kerberos dans le rôle Active Directory

Retour au débutPour utiliser l'authentification Kerberos, les clients doivent demander des tickets TGT (ticket-granting ticket) et des tickets de service ST (service ticket) au centre de distribution de clés (KDC Key Distribution Center) sur le port UDP ou TCP 88. Par défaut, lorsque vous installez le rôle Active Directory dans Windows Server 2008 et les versions suivantes, le rôle configure les règles entrantes suivantes pour autoriser cette communication par défaut :

- Centre de distribution de clés Kerberos : PCR (TCP-In)

- Centre de distribution de clés Kerberos : PCR (UDP-In)

- Centre de distribution de clés Kerberos (TCP-In)

- Centre de distribution de clés Kerberos (UDP-In)

Dans votre environnement, vérifiez que ces règles sont activées et que les clients peuvent se connecter au centre de distribution de clés (contrôleur de domaine) sur le port 88.

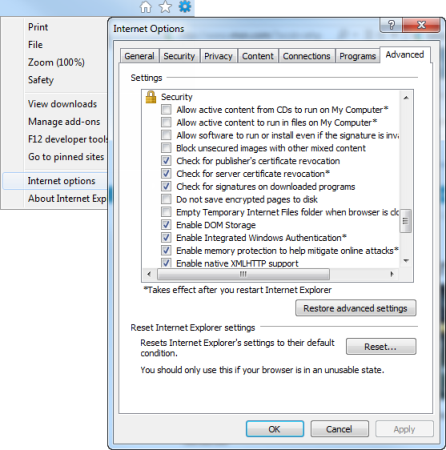

Tester l'authentification dans le navigateur

Retour au débutAprès avoir configuré Active Directory, le service DNS et SharePoint Server, vous pouvez déterminer si l'authentification Kerberos est configurée correctement en accédant à vos applications Web. Lors du test dans le navigateur, vérifiez que les conditions suivantes existent :

- l'utilisateur test est connecté à un ordinateur Windows XP, Windows Vista ou Windows 7 joint au domaine où SharePoint Server est installé, ou à un domaine approuvé par le domaine SharePoint Server.

- L'utilisateur test utilise Internet Explorer 7.0 ou une version supérieure (Internet Explorer 6.0 n'est plus pris en charge dans SharePoint Server 2010). Voir Planifier le support du navigateur (SharePoint Server 2010).

- L'authentification Windows intégrée est activée dans le navigateur. Dans le menu Outils d'Internet Explorer, cliquez sur Options Internet. Cliquez sur l'onglet Avancé et vérifiez que Activer l'authentification Windows intégrée est sélectionnée dans la section Sécurité :

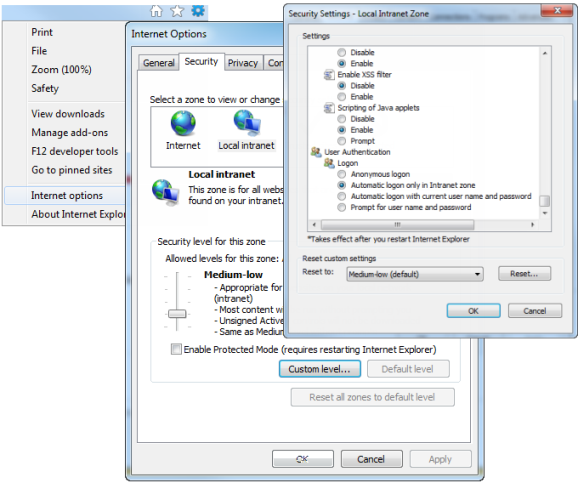

- L'intranet local est configuré pour connecter automatiquement les clients. Dans le menu Outils d'Internet Explorer, cliquez sur Options Internet. Cliquez successivement sur l'onglet Sécurité, l'icône Intranet local et Niveau personnalisé. Faites défiler l'écran et vérifiez que Connexion automatique uniquement dans la zone intranet est sélectionnée.

Remarque : vous pouvez configurer la connexion automatique dans d’autres zones, mais les meilleures pratiques de zone sécurité IE n’entrent pas dans le cadre de ce guide. Dans cet exemple, la zone intranet est utilisée pour tous les tests.

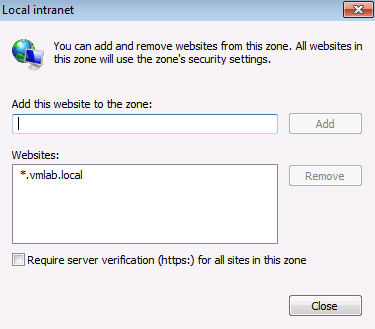

- Vérifiez que l'option Détecter automatiquement le réseau Intranet est sélectionnée. Dans le menu Outils d'Internet Explorer, cliquez sur Options Internet. Cliquez successivement sur l'onglet Sécurité, Intranet local et Sites.

- Si vous utilisez des noms de domaine qualifiés complets pour accéder aux applications Web SharePoint Server, vérifiez que ces noms sont inclus dans la zone intranet explicitement ou à l'aide de caractères génériques (par exemple, « *.vmlab.local »).

Une fois que les conditions précédentes existent, la méthode la plus simple pour déterminer si l'authentification Kerberos est utilisée consiste à se connecter à un poste de travail de test et à accéder au site Web approprié. Si le système ne demande pas à l'utilisateur d'entrer ses données d'identification et que le site s'affiche correctement, cela implique que l'authentification Windows intégrée fonctionne. Ensuite, vous devez déterminer si le protocole de négociation a été utilisé pour négocier l'authentification Kerberos comme fournisseur d'authentification pour la demande. Pour ce faire, consultez les journaux de sécurité du serveur comme suit :

Affichage des journaux de sécurité

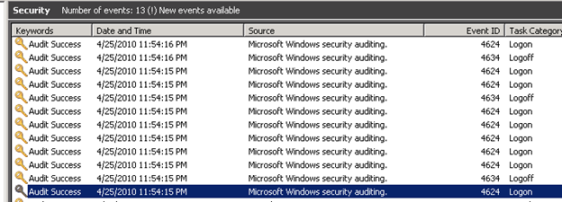

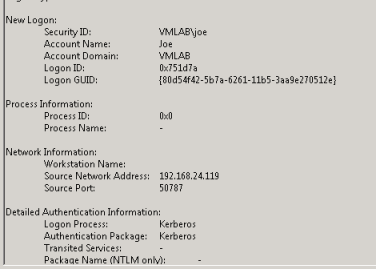

Retour au débutSi l'authentification Kerberos fonctionne correctement, les événements de connexion dans les journaux des événements de sécurité sur les Webs frontaux ont l'ID d'événement 4624.

Les informations générales de ces événements doivent indiquer l'ID de sécurité connecté à l'ordinateur, ainsi que le processus de connexion utilisé, à savoir Kerberos.

Maintenant, Kerberos devrait être authentifié complètement et inclus dans l'environnement.

Si vous avez besoin d’aide

Retour au débutSi, après avoir ajouté Kerberos à l'environnement, Central et Workflow ne fonctionnent pas correctement, contactez le support technique Winshuttle à l'adresse info@winshuttle.com.